Programas con titulaciones oficiales en Panamá, Colombia, Ecuador y México y convenios con UMECIT, IPIA y Fundación Universitaria Los Libertadores.

Programas intensivos

Programas extraescolares enfocados a acercar a los más jóvenes el mundo de la tecnología: programación, inteligencia artificial, electrónica, videojuegos, ciberseguridad, etc...

La adopción de la nube significa que se necesita realizar configuraciones correctas de ciberseguridad para poder evitar contar con vulnerabilidades. Para ello, se requiere poder identificarlas de manera correcta.

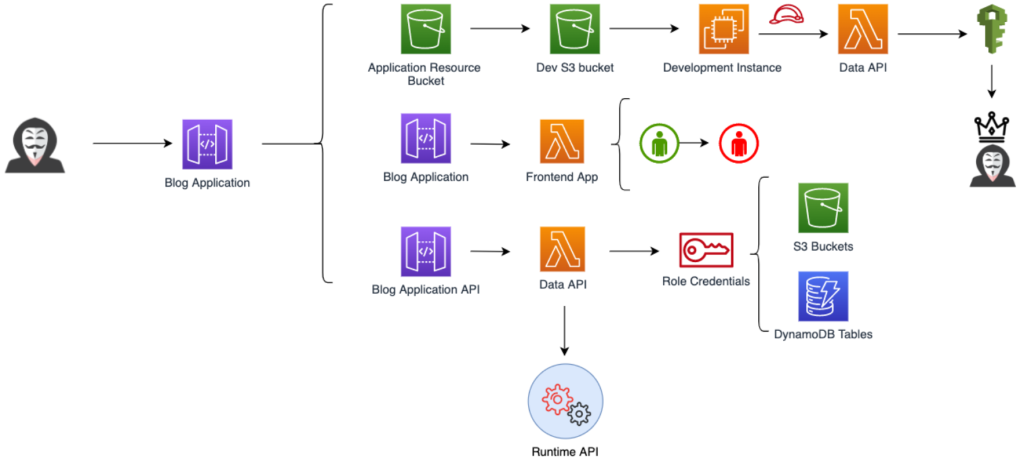

El servicio AWS Goat permite realizar simulaciones de ataques dentro del entorno AWS, para así poder evaluar la seguridad de la infraestructura de la nube. Este servicio facilita entender las vulnerabilidades habituales de la nube, para que el equipo de ciberseguridad pueda proteger los datos y servicios críticos de la organización.

Realizado por Sofía Martínez | Marco Funes | Alam Pérez Aguiar | Emilio Ocejo

Titulación Máster en Ciberseguridad

Tecnologías AWS Goat | GitHub | Terraform Apply | NMAP | BurpSuite | AWS CLI | OWASP ZAP | SSH

La migración desde servidores on-premise a la nube significa que la seguridad ya no sólo se aplica al hardware y dispositivos que se tienen en la organización, sino ampliarla hacia el entorno en la nube elegido. El proveedor se encarga de parte de esa seguridad, pero los clientes también tienen su parte de responsabilidad. Para poder entender las debilidades de este tipo de entornos, se emplean servicios como AWS Goat, que permiten simular ataques y realizar un proceso de pentesting para identificar vulnerabilidades y estudiar las posibles soluciones.

La nube aporta un nuevo elemento que debe ser configurado correctamente en términos de ciberseguridad. Para poder entender este nuevo entorno de la manera más adecuada posible, se ha realizado lo siguiente:

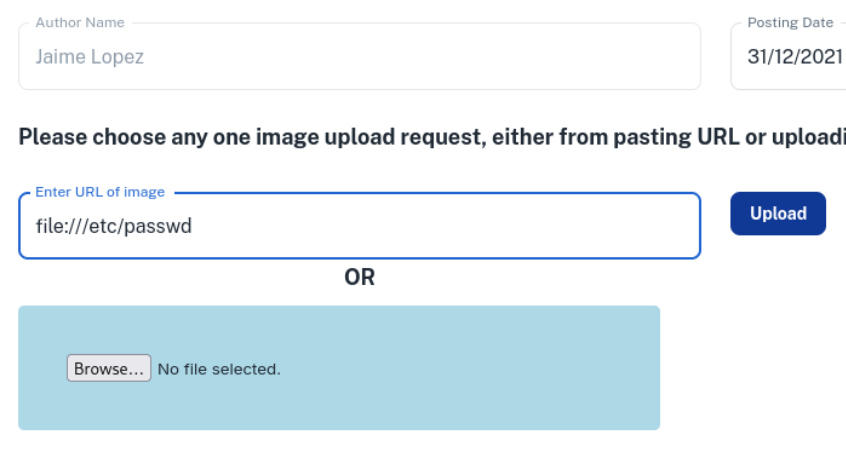

Estudiar las vulnerabilidades permitió realizar diversos tipos de pruebas para testear la criticidad de dichas debilidades:

La auditoría llevada a cabo reveló múltiples vulnerabilidades críticas, especialmente en elementos relacionados con los controles de acceso, la exposición de datos sensibles y las inyecciones de código. Todo esto requirió una mitigación urgente, reforzando políticas de acceso y gestión de credenciales. Asimismo, se implementaros recomendaciones y controles estrictos, para finalizar con una revisión y monitoreo constante que garanticen la protección continua de los recursos en la nube.