Másters y bootcamps tecnológicos en Madrid

Oferta académica

-

-

Maestría Oficial en Data Science & Business Analytics

Online con clases en directo

Marzo 2026

60 Créditos

-

-

Ingeniería de Desarrollo de Software

Presencial

Septiembre 2026

3 años + 1 año optativo en DBS (180 Créditos)

-

-

Máster en Inteligencia Artificial y Data Science

Presencial / Online con clases en directo

Marzo 2026

75 Créditos

-

-

Programa avanzado en IA & Data Science for Business

Online con clases en directo

Octubre 2025

45 Créditos

-

-

Máster en Cloud Architecture & DevOps Management

Online con clases en directo

Marzo 2026

60 Créditos

-

Programa en Fundamentos de Cloud, Automatización y Agile

Online con clases en directo

Marzo 2026

10 Créditos

-

-

-

-

-

-

-

-

-

Actividades extraescolares tecnológicas

Presencial / Online con clases en directo

Curso académico

8 meses

-

Oferta académica

Profesionales

Esto dicen de nosotros

Actualidad

Partners tecnológicos

Cisco

CompTIA

Google Cloud

Microsoft Azure

PUE Academy

Partners académicos

Amazon Web Service (AWS)

Alastria

HP SCDS

Santander

Cybertalent

¿Tienes un proyecto relacionado con la ciberseguridad que te gustaría desarrollar? ¿Has detectado una necesidad en ciberseguridad? ¿Necesitas financiación para poner en marcha tu empresa? IMMUNE, con la colaboración de INCIBE, desarrollan el programa CYBERTALENT, un plan de tres años para impulsar el emprendimiento en ciberseguridad en España.

Fase 1: Captación / Ideación

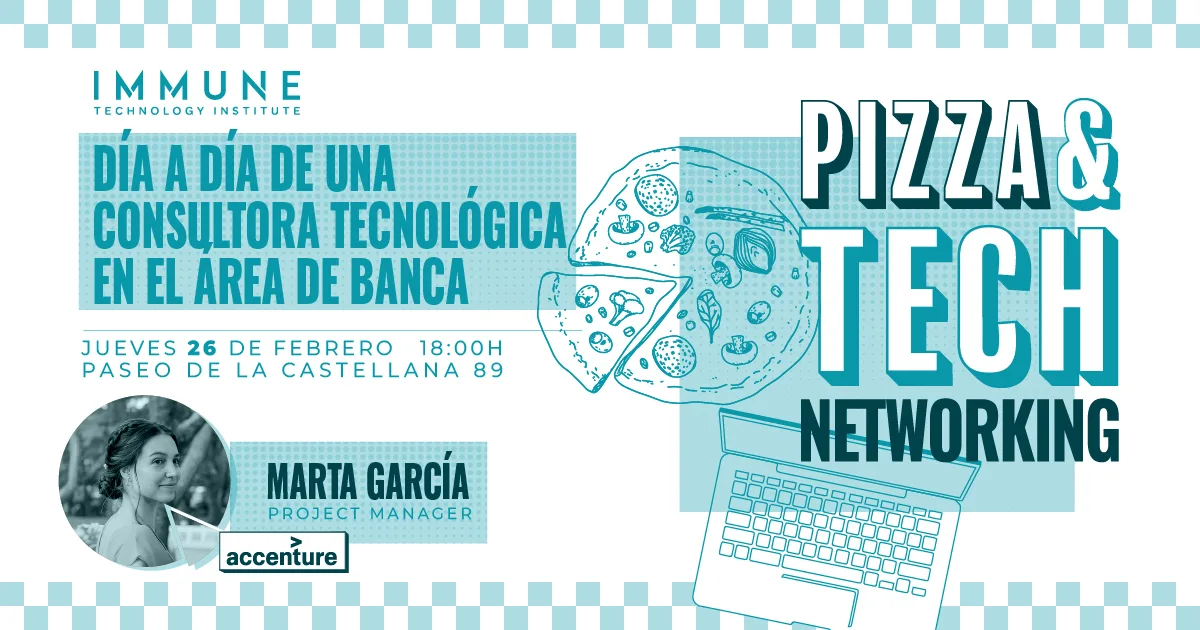

Fórmate a través de nuestros eventos

Fase 2: Incubación

Desarrolla tu idea y ponla en marcha

Fase 3: Aceleración

Haz crecer tu emprendimiento con el apoyo de Incibe

Visita nuestro Campus en Madrid y conoce todo sobre nuestros programas

- Orientación personalizada de lunes a viernes.

- Convocatoria abierta para marzo, septiembre y octubre.

Diseñado para replicar un ecosistema de startups y empresas tecnológicas, hemos creado un oasis de Silicon Valley en el corazón de Madrid.