Las empresas tienen cada vez más claro la importancia de la ciberseguridad. La información generada, los datos, tiene que ser preservada de posibles ciberataques.

Para ello, las organizaciones optan por contratar profesionales: verdaderos expertos en seguridad informática, que se ocupan de la protección de dichos datos.

Existen muchas técnicas y metodologías especializadas en seguridad informática como, por ejemplo, DevSecOps (sobre el software development process) o el Reversing de malware, el estudio de código malicioso.

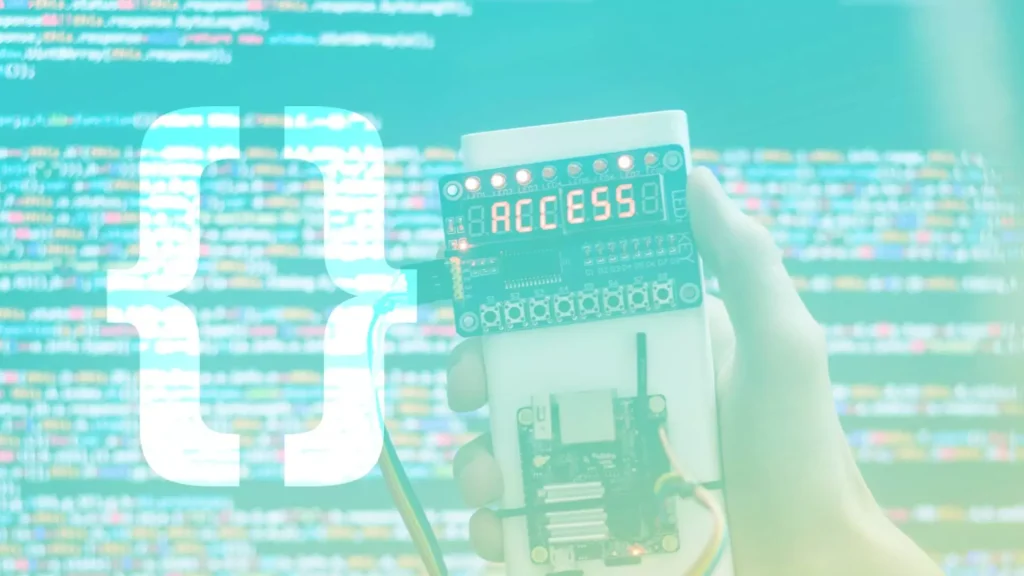

En este artículo queremos hablar sobre pentest y sus usos en la ciberseguridad, una abreviatura de “Penetration Test” o “prueba de penetración”.

Pentesting: qué es y para qué sirve

¿Qué es pentesting y para qué sirve? Antes de nada, explicarte que pentest es una de las acciones más utilizadas en el ethical hacking. Sí, nos referimos a esas actividades que imitan las que realizan los piratas informáticos, pero con el fin de preservar la ciberseguridad (en vez de sacar provecho).

“Pentesting” hace referencia a un conjunto de ataques informáticos simulados, con el objeto de identificar las posibles vulnerabilidades en ciberseguridad de un sistema informático en concreto.

In this way, se detectan y testean las posibles brechas de seguridad de la empresa y, por consiguiente, los expertos en seguridad informática toman medidas para resolverlas, antes de que se produzca un ataque informático de verdad.

Tipos de Pentest

En función de la información manejada del sistema para su testeo, encontramos diferentes clasificaciones de pentest y sus usos en la ciberseguridad:

1. De caja negra o ‘Black box’

Es un test a ciegas. Igual que lo realizarían los propios ciberdelincuentes. Los expertos en ciberseguridad no tienen ningún tipo de información sobre el sistema o equipo a atacar.

2. De caja blanca o ‘White box’

Todo lo contrario ocurre en este tipo de pentest. Aquí sí se dispone de toda la información sobre el sistema, aplicación o arquitectura web que hay que atacar. Por ello, suele ser una prueba realizada por el propio equipo IT de una empresa.

Es un análisis global y, por tanto, suele ser la opción más completa.

3. De caja gris o ‘Grey box’

Esta suele ser la opción más recomendada, dada que es una mezcla de las dos anteriores. Aquí se maneja parte de la información, pero no toda. De este modo, los expertos en ciberseguridad deben invertir más tiempo que en la segunda opción, a la hora de descubrir las posibles amenazas.

¿Cómo se ejecuta este test de intrusión informática?

Para llevar adelante un pentest con éxito, es necesario contar con profesionales especializados en este ámbito, así como marcar unos objetivos claros.

Además, se recomienda firmar un acuerdo de confidencialidad y elaborar un informe, donde toda la información quede registrada.

Dicho esto, podemos continuar con las diferentes fases de pentest.

Fases del Pentesting

¿Cuál es el proceso a seguir en pentesting? ¿Qué fases encontramos en esta acción de hacking ético?

Auditoría Pentesting

El pentesting comienza con una auditoría, donde se valora qué tipo de información recabar. Se evalúan los datos y el tipo de análisis a realizar.

Información

Es el momento de recopilar la información de la entidad. Estos datos pueden provenir de la empresa en general, los sistemas, los usuarios, los empleados o los propios equipos. En definitiva, variables que pueden alterar la seguridad informática.

Ataque

El momento de la acción y, por tanto, una de las fases primordiales. Se llevan a cabo una serie de cyber attacks, con el objeto de encontrar los posibles fallos del sistema.

Informe

Para concluir, todo el proceso anterior debe estar reflejado en un informe. En él, se explicarán los objetivos, las brechas de seguridad detectadas y las acciones a poner en marcha para su prevención.

Ventajas del Pentest en ciberseguridad

Entonces, ¿por qué utilizar pentest y sus usos en la ciberseguridad?

- Comprobar la capacidad de una empresa en ciberseguridad.

- Proactividad o ser capaz de anteponerse ante las posibles amenazas.

- Realizar un plan de acción preventivo en seguridad informática.

- Permitir la continuidad de un servicio o producto.

Queda reflejada la importancia de pentest y sus usos en la ciberseguridad. Pero, tal y como decíamos antes, para saber implementar bien esta medida es necesario contar con profesionales.

In the instituto tecnológico IMMUNE formamos a estos futuros profesionales de la seguridad informática. Para ello, disponemos de este Cybersecurity Master, que también está disponible en online version. “Learning by doing” es una de nuestras máximas, ya que contamos con profesionales expertos en activo como docentes. Utilizamos casos reales de empresas para conseguir un aprendizaje óptimo.

Y si lo prefieres, contamos también con este Degree in Software Development Engineering.

¡Únete ya a nuestro campus y descubre tú mismo todas las oportunidades que ofrece la tecnología!